Penryn: mała rewolucja Intela

29 stycznia 2007, 11:03Intel pokazał swoje najnowsze dziecko – procesor Penryn wykonany w technologii 45 nanometrów. Produkując go koncern dokonał kilku małych rewolucji, o których warto wspomnieć.

Cyber Storm - jak zaatakowano USA

31 stycznia 2008, 11:06W lutym 2006 roku Stany Zjednoczone we współpracy z Wielką Brytanią, Kanadą, Australią i Nową Zelandią, przeprowadziły ćwiczenia pod nazwą „Cyber Storm”. Miały one sprawdzić gotowość agend rządowych i firm prywatnych do przeciwdziałania poważnemu zagrożeniu. W bieżącym roku odbędą się ćwiczenia „Cyber Storm 2”, a aż do dzisiaj nie było wiadomo, jak przebiegły pierwsze z nich.

Naturalne pestycydy będą jeszcze skuteczniejsze

4 sierpnia 2008, 20:26Czy grupa związków chemicznych, znanych głównie z występowania w roślinach takich jak chrzan i rzepak, stanie się wkrótce rozwiązaniem problemów wywołanych przez szkodniki upraw? Międzynarodowy zespół ekspertów wierzy, opierając się na dokonanych niedawno odkryciach, że jest to całkiem prawdopodobne.

Zmiennocieplne, ale nie do końca

18 kwietnia 2009, 22:31Czy ciepłota ciała organizmów zmiennocieplnych jest całkowicie zależna od temperatury otoczenia? Niezupełnie. Okazuje się, że nawet zwierzęta tak proste jak nicienie potrafią aktywnie dostosować tempo własnego metabolizmu do ciepła pożywki, w której są hodowane.

Więcej słońca!

6 listopada 2009, 01:00Czy właściciel sadu może "wycisnąć" ze światła słonecznego więcej? Ależ oczywiście! Wystarczy, by pomiędzy uprawianymi przez siebie drzewami rozłożył specjalne odblaskowe maty. Jak wynika z przeprowadzonych badań, zastosowanie tego prostego rozwiązania pozwala na zwiększenie wydajności uprawy nawet o jedną czwartą.

Pierwsza musiała być kura

16 lipca 2010, 10:44Badacze z Uniwersytetów w Sheffield i Warwick zaprzęgli komputer do zobrazowania tworzenia się skorupki jajka. Wygląda też na to, że przynajmniej częściowo udało im się udzielić odpowiedzi na pytanie: co było pierwsze – jajko czy kura? Wg nich, kura...

Sztuczna trzustka pomaga ciężarnym

31 stycznia 2011, 13:32Naukowcy wykazali, że sztuczna trzustka może pomóc ciężarnym kobietom z cukrzycą typu 1., zmniejszając liczbę martwych urodzeń i zgonów samych matek (Diabetes Care).

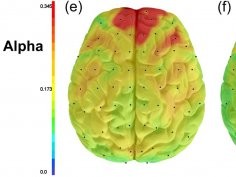

Depresyjny mózg hiperpołączony

28 lutego 2012, 12:33Dotąd poszukiwano obszarów odpowiedzialnych za poszczególne symptomy depresji, jednak psycholodzy z Uniwersytetu Kalifornijskiego w Los Angeles stwierdzili, że skoro jest ich tak dużo, to może chodzi o nieprawidłowości w działaniu sieci połączeń w mózgu. I rzeczywiście - okazało się, że większość obszarów jest u chorych połączona silniej niż u przeciętnego człowieka.

Spór o profilaktyczne badania mammograficzne

22 listopada 2012, 18:40W New England Journal of Medicine ukazał się artykuł, którego autorzy twierdzą, że rutynowe używanie mammografów do badania zdrowych osób, powoduje, iż olbrzymia liczba kobiet jest niepotrzebnie leczona w związku z guzami, które nigdy nie dałyby objawów.

Myślą za dwóch, mówią za jednego

11 września 2013, 11:47U osób dwujęzycznych oba opanowane języki są cały czas aktywne. Nie ma przy tym znaczenia, czy w danym momencie ktoś świadomie chce się posłużyć i jednym, i drugim, czy nie oraz ile czasu upłynęło od ostatniego posłużenia się "poprzednim" językiem - kilka sekund czy parę dni.